Esta tradução pode não refletir as alterações feitas desde 2022-01-01 ao original em Inglês.

Você deveria dar uma olhada nas alterações. Por favor, veja o README de traduções para informações sobre a manutenção de traduções a este artigo.

Vigilância privativa

O software não livre (privativo) é muitas vezes um malware (projetado para maltratar o usuário). O software não livre é controlado por seus desenvolvedores, o que os coloca em uma posição de poder sobre os usuários; isso é a injustiça básica. Os desenvolvedores e fabricantes muitas vezes exercem esse poder em detrimento dos usuários aos quais eles deveriam servir.

Isso geralmente assume a forma de funcionalidades maliciosas.

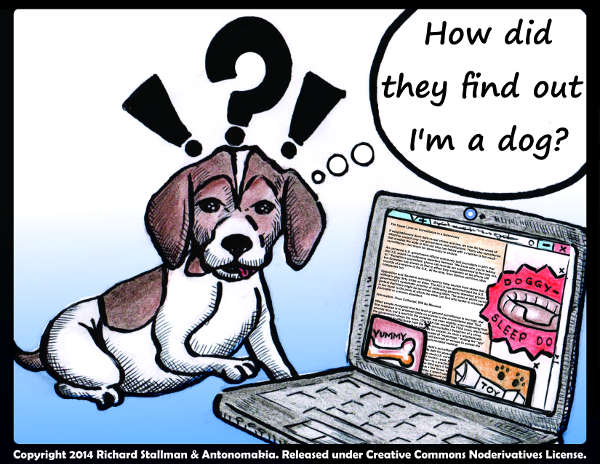

Uma funcionalidade maliciosa comum é bisbilhotar o usuário. Esta página registra casos claramente estabelecidos de software privativo que espiona ou rastreia usuários. Os fabricantes até se recusam a dizer se eles bisbilhotam os usuários para o estado.

Todos os aparelhos e aplicativos amarrados a um servidor específico são bisbilhoteiros por natureza. Não os listamos aqui porque eles têm sua própria página: Amarrações privativas.

Existe um site semelhante denominado Spyware Watchdog que classifica programas de spyware, para que os usuários possam estar mais cientes de que estão instalando spyware.

Se você conhece um exemplo que deveria estar nesta página, mas não está aqui, por favor, escreva para <webmasters@gnu.org> para nos informar. Por favor, inclua a URL de uma ou duas referências confiáveis para servir como comprovação específica.

Conteúdo

Introdução

Spyware em laptops e desktops

Spyware em dispositivos móveis

Spyware em aplicativos

Spyware em equipamento conectado

- Aparelhos de TV

- Câmeras

- Brinquedos

- Drones

- Outros appliances

- Tecnologias vestíveis

- Veículos

- Realidade virtual

Spyware na web

Spyware em redes

Introdução

Durante décadas, o movimento Software Livre denunciou a máquina de vigilância abusiva de empresas de software privativo, como a Microsoft e Apple. Nos últimos anos, essa tendência de observar as pessoas se espalhou por todos os setores, não apenas de software, mas também de hardware. Além disso, ele também se espalhou dramaticamente longe do teclado, na indústria de computação móvel, no escritório, em casa, em sistemas de transporte e na sala de aula.

Dados agregados ou anonimizados

Muitas empresas, em sua política de privacidade, têm uma cláusula que afirma que compartilham informações agregadas e não pessoalmente identificáveis com terceiros/parceiros. Essas alegações são inúteis, por vários motivos:

- Eles podem mudar a política a qualquer momento.

- Eles podem distorcer as palavras distribuindo um “agregado” de dados “anonimizados” que podem ser identificados novamente e atribuídos aos indivíduos.

- Os dados brutos que eles normalmente não distribuem podem ser obtidos por violações de dados.

- Os dados brutos que eles normalmente não distribuem podem ser obtidos por ordens judiciais.

Portanto, não devemos nos distrair com as declarações das empresas sobre o que elas farão com os dados que coletam. O errado é que eles coletam tudo.

Últimas adições

As inscrições em cada categoria estão em ordem cronológica inversa, com base nas datas de publicação dos artigos vinculados. As últimas adições estão listadas na página principal da seção Malware.

Spyware em laptops e desktops

(#OSSpyware)Windows

(#SpywareInWindows)-

2019-12

A Microsoft está enganando os usuários para que criem uma conta em sua rede para poder instalar e usar o sistema operacional Windows, que é malware. A conta pode ser usada para vigilância e/ou violação dos direitos das pessoas de várias maneiras, como transformar o software adquirido em um produto por assinatura.

-

2017-12

O sistema operacional privativo da HP inclui um driver de teclado privativo com um key logger nele.

-

2017-10

O programa de telemetria do Windows 10 envia informações à Microsoft sobre o computador do usuário e o uso do computador.

Além disso, para usuários que instalaram a quarta versão estável do Windows 10, chamada de “Atualização para Criadores”, o Windows maximizou a vigilância forçando a configuração do modo de telemetria para “Completo”.

O modo de telemetria “Completo” permite que os engenheiros do Microsoft Windows acessem, entre outras coisas, as chaves de registro que podem conter informações confidenciais, como a senha de login do administrador.

-

2017-02

Arquivos com restrição de DRM podem ser usados para identificar as pessoas que navegam com Tor. A vulnerabilidade existe apenas se você usar o Windows.

-

2016-11

Por padrão, o Windows 10 envia informações de depuração para a Microsoft, incluindo despejos principais. A Microsoft agora os distribui para outra empresa.

-

2016-08

Para aumentar a base de instalação do Windows 10, a Microsoft descaradamente ignora a escolha e privacidade do usuário.

-

2016-03

O Windows 10 vem com 13 telas de opções de bisbilhotamento, todas habilitadas por padrão, e desligá-las seria assustador para a maioria dos usuários.

-

2016-01

Parece que o Windows 10 envia dados à Microsoft sobre quais aplicativos estão sendo executados.

-

2015-12

A Microsoft adicionou um backdoor em sua criptografia de disco.

-

2015-11

Um downgrade para o Windows 10 excluiu aplicativos de detecção de vigilância. Em seguida, outro downgrade inseriu um programa de espionagem geral. Os usuários perceberam isso e reclamaram, então a Microsoft o renomeou como para dar aos usuários a impressão de que ele havia sumido.

Usar software privativo é um convite a tal tratamento.

-

2015-08

Os dispositivos Intel serão capazes de ouvir a fala o tempo todo, mesmo quando “desligados”.

-

2015-08

O Windows 10 envia informações identificáveis para a Microsoft, mesmo se um usuário desativar a pesquisa do Bing e os recursos da Cortana, e ativar as configurações de proteção de privacidade.

-

2015-07

O Windows 10 vem com configurações padrão que não mostram nenhuma consideração pela privacidade de seus usuários, dando à Microsoft o “direito” para bisbilhotar os arquivos dos usuários, entrada de texto, entrada de voz, informações de localização, contatos, registros de calendário e histórico de navegação na web, bem como conectar automaticamente as máquinas para abrir pontos de acesso e exibir anúncios direcionados.

Podemos supor que a Microsoft analisa os arquivos dos usuários do governo dos Estados Unidos sob demanda, embora a “política de privacidade” não diga isso explicitamente. Ela examinará os arquivos dos usuários do governo chinês sob demanda?

-

2015-06

A Microsoft usa a “política de privacidade” do Windows 10; para impor abertamente um “direito” de ver os arquivos dos usuários a qualquer momento. A criptografia de disco completo do Windows 10 dá uma chave à Microsoft.

Assim, o Windows é um malware evidente no que diz respeito à vigilância, como em outras questões.

O “ID de publicidade” único para cada usuário permite que outras empresas rastreiem a navegação de cada usuário específico.

É como se a Microsoft tivesse escolhido deliberadamente tornar o Windows 10 o máximo maléfico em todas as dimensões; para obter poder total sobre qualquer um que não abandone o Windows agora.

-

2014-10

Só piora com o tempo. O Windows 10 exige que os usuários deem permissão para bisbilhotamento total, incluindo seus arquivos, seus comandos, sua entrada de texto e sua entrada de voz.

-

2014-01

Os aplicativos de entrada japonesa e chinesa do Baidu espionam os usuários.

-

2013-07

Spyware em versões anteriores do Windows: Windows Update bisbilhota o usuário. Windows 8.1 bisbilhota pesquisas locais. E há uma chave secreta da NSA no Windows, cujas funções não conhecemos.

O bisbilhotamento da Microsoft sobre os usuários não começou com o Windows 10. Há muito mais malware da Microsoft.

MacOS

(#SpywareInMacOS)-

2020-11

A Apple implementou um malware em seus computadores que impõe vigilância aos usuários e relata a computação dos usuários à Apple.

Os relatórios não são criptografados e eles já vazaram esses dados por dois anos. Este malware está relatando à Apple qual usuário abre qual programa e a que horas. Também dá à Apple o poder de sabotar a computação dos usuários.

-

2018-09

Adware Doctor, um bloqueador de anúncios para MacOS, relata o histórico de navegação do usuário.

-

2014-11

A Apple fez com que vários programas de MacOS enviassem arquivos para servidores Apple sem pedir permissão. Isso expõe os arquivos ao Big Brother e talvez a outros bisbilhoteiros.

Também demonstra como você não pode confiar em software privativo, porque mesmo que a versão de hoje não tenha uma funcionalidade maliciosa, a versão de amanhã pode adicioná-la. O desenvolvedor não removerá o defeito, a menos que muitos usuários façam força, e os usuários não possam removê-lo sozinhos.

-

2014-10

O MacOS automaticamente envia aos servidores da Apple documentos não salvos que estão sendo editados. As coisas que você ainda não decidiu salvar são ainda mais sensíveis que as coisas que você armazenou nos arquivos.

-

2014-10

A Apple admite espionagem em um mecanismo de pesquisa, mas há muito mais bisbilhotamento que a Apple não falou.

-

2014-10

Várias operações no MacOS mais recente enviam relatórios para os servidores da Apple.

-

2014-01

A pesquisa do Spotlight envia os termos de pesquisa dos usuários para a Apple.

Há muito mais spyware em iCoisas e malware da Apple.

BIOS

(#SpywareInBIOS)-

2015-09

A Lenovo instalou furtivamente crapware e spyware via BIOS nas instalações do Windows. Note que o método de sabotagem específico usado pela Lenovo não afetou o GNU/Linux; também, uma instalação “limpa” do Windows não é realmente limpa, pois a Microsoft coloca seu próprio malware.

Spyware em dispositivos móveis

(#SpywareOnMobiles)Todos os telefones “inteligentes”

(#SpywareInTelephones)-

2021-06

A carteira Chivo da Ditadura de El Salvador é um spyware, é um programa privativo que quebra a liberdade dos usuários e espiona as pessoas; exige dados pessoais como o número de identificação nacional e faz reconhecimento facial, além de ser uma segurança ruim para seus dados. Ele também pede quase todas as permissões de malware nos smartphones das pessoas.

O artigo o critica por falhas na “proteção de dados”, embora “proteção de dados” é a abordagem errada à privacidade de qualquer maneira.

-

2021-06

Quase todos os aplicativos de saúde privativos coletam dados dos usuários, incluindo informações confidenciais de saúde, identificadores de rastreamento e cookies para rastrear as atividades do usuário. Alguns desses aplicativos estão rastreando usuários em diferentes plataformas.

-

2021-02

O programa privativo Clubhouse é um malware e um desastre de privacidade. Clubhouse coleta dados pessoais de pessoas, como como gravações das conversas das pessoas e, como um problema secundário, não as criptografa, o que mostra uma parte de segurança ruim do problema.

O número do Clubhouse ID e o ID da sala de bate-papo exclusivos de um usuário são transmitidos em texto simples, e a Agora (a empresa por trás do aplicativo) provavelmente teria acesso ao áudio bruto dos usuários, potencialmente fornecendo acesso ao governo chinês.

Mesmo com uma boa segurança de transmissão de dados, a coleta de dados pessoais de pessoas é errada e uma violação dos direitos de privacidade das pessoas.

-

2021-01

Em 2021, o WhatsApp (uma das subsidiárias do Facebook) está forçando seus usuários a entregar dados pessoais confidenciais para sua empresa-mãe. Isso aumenta o poder do Facebook sobre os usuários e prejudica ainda mais a privacidade e a segurança das pessoas.

Em vez do WhatsApp, você pode usar o GNU Jami, que é um software livre e não coleta seus dados.

-

2020-06

A maioria dos aplicativos são malware, mas o aplicativo de campanha do Trump, assim como o aplicativo de campanha do Modi, é um malware especialmente nojento, ajudando empresas a bisbilhotar usuários assim como a eles mesmos.

O artigo diz que o aplicativo do Biden tem uma abordagem geral menos manipuladora, mas isso não nos diz se possui funcionalidades que consideramos maliciosas, como o envio de dados que o usuário não solicitou explicitamente.

-

2018-09

A Tiny Lab Productions, junto com empresas de publicidade online administradas pelo Google, Twitter e três outras empresas estão enfrentando uma ação judicial por violar a privacidade das pessoas ao coletar seus dados de jogos para celular e repassar esses dados a outras empresas/anunciantes.

-

2016-01

A extensão natural do monitoramento de pessoas por meio de “seus” telefones é o software privativo garantir que eles não possam “enganar” o monitoramento.

-

2015-10

De acordo com Edward Snowden, as agências podem assumir o controle de smartphones enviando mensagens de texto ocultas que permitem ligar os telefones e desligar, ouvir o microfone, recuperar dados de geolocalização do GPS, tirar fotos, ler mensagens de texto, ler chamadas, localização e histórico de navegação na web e ler a lista de contatos. Este malware foi projetado para se disfarçar de investigação.

-

2013-11

A NSA pode interceptar dados em smartphones, incluindo iPhones, Android e BlackBerry. Embora não haja muitos detalhes aqui, parece que isso não funciona através do backdoor universal que sabemos que quase todos os telefones portáteis possuem. Pode envolver a exploração de vários bugs. Existem muitos bugs no software de rádio dos telefones.

-

2013-07

Telefones portáteis com GPS enviarão sua localização GPS por comando remoto, e os usuários não podem impedi-los. (Os EUA afirmam que eventualmente exigirão que todos os novos telefones portáteis tenham GPS.)

iCoisas

(#SpywareIniThings)-

2021-05

A Apple está transferindo os dados iCloud de seus clientes chineses para um datacenter controlado pelo governo chinês. A Apple já está armazenando as chaves de criptografia nesses servidores, obedecendo à autoridade chinesa, disponibilizando todos os dados do usuário chinês para o governo.

-

2020-09

Facebook bisbilhota usuários do Instagram ligando sub-repticiamente a câmera do dispositivo.

-

2020-04

O denunciante da Apple, Thomas Le Bonniec, relata que a Apple adotou a prática de ativar clandestinamente o software Siri para gravar conversas de usuários quando eles não ativaram a Siri. Isso não era apenas ocasional, era uma prática sistemática.

Seu trabalho era ouvir essas gravações, em um grupo que fazia as transcrições delas. Ele não acredita que a Apple tenha abandonado essa prática.

A única maneira confiável de evitar isso é o programa que controla o acesso ao microfone decidir quando o usuário “ativou” qualquer serviço, como software livre, e o sistema operacional sob ele livre também. Dessa forma, os usuários podem ter certeza de que a Apple não pode ouvi-los.

-

2019-10

O Safari ocasionalmente envia dados de navegação de dispositivos Apple na China ao serviço de Navegação Segura da Tencent, para verificar URLs que possivelmente correspondem a sites “fraudulentos”. Como a Tencent colabora com o governo chinês, sua lista negra de navegação segura certamente contém os sites de oponentes políticos. Ao vincular as solicitações originárias de endereços IP únicos, o governo pode identificar dissidentes na China e em Hong Kong, colocando em risco suas vidas.

-

2019-05

Apesar do suposto compromisso da Apple com a privacidade, os aplicativos para iPhone contêm rastreadores ocupados à noite enviando informações pessoais dos usuários para terceiros.

O artigo menciona exemplos específicos: Microsoft OneDrive, Mint da Intuit, Nike, Spotify, The Washington Post, The Weather Channel (de propriedade da IBM), o serviço de alerta de crime Citizen, Yelp e DoorDash. Mas é provável que a maioria dos aplicativos não livres contenham rastreadores. Alguns deles enviam dados de identificação pessoal, como impressão digital do telefone, localização exata, endereço de e-mail, número de telefone ou até mesmo endereço de entrega (no caso da DoorDash). Uma vez que essa informação é coletada pela empresa, não há como dizer para que ela será usada.

-

2017-11

A DMCA e a Diretiva de Direitos Autorais da UE tornam ilegal estudar como aplicativos do iOS espionam os usuários, pois isso exigiria contornar o DRM do iOS.

-

2017-09

No sistema mais recente de iCoisas, “desligar” WiFi e Bluetooth da maneira óbvia realmente não os desliga. Uma maneira mais avançada realmente os desativa – somente até as 5h. Essa é a Apple para você – “Sabemos que você quer ser espionado”.

-

2017-02

A Apple propõe uma tela de toque para leitura de impressões digitais – o que significaria nenhuma maneira de usá-lo sem tirar suas impressões digitais. Os usuários não têm como saber se o telefone os está bisbilhotando.

-

2016-11

iPhones enviam muitos dados pessoais para servidores da Apple. O Big Brother pode obtê-los de lá.

-

2016-09

O aplicativo iMessage em iCoisas (produtos da Apple) fala para um servidor cada número de telefone que o usuário digita; o servidor grava esses números por pelo menos 30 dias.

-

2015-09

iCoisas carregam automaticamente para os servidores da Apple todas as fotos e vídeos que eles fazem.

A Biblioteca de Fotos do iCloud armazena todas as fotos e vídeos que você tira e os mantêm atualizados em todos os seus dispositivos. Todas as edições feitas são atualizadas automaticamente em todos os lugares. …

(Das informações do iCloud da Apple, acessado em 24 de setembro de 2015.) O recurso iCloud é ativado pela inicialização do iOS. O termo “nuvem” significa “por favor, não pergunte onde”.

Existe uma maneira de desativar o iCloud, mas ele está ativo por padrão, então ainda conta como uma funcionalidade de vigilância.

Pessoas desconhecidas aparentemente aproveitaram isso para obter fotos nuas de muitas celebridades. Eles precisaram quebrar a segurança da Apple para chegar até eles, mas a NSA pode acessar qualquer um deles por meio do PRISM.

-

2014-09

A Apple pode, e faz regularmente, extrair remotamente alguns dados de iPhones para o estado.

Isso pode ter melhorado com melhorias de segurança do iOS 8, mas não tanto quanto a Apple afirma.

-

2014-07

Vários “recursos” do iOS parecem existir para nenhum outro propósito além da vigilância. Aqui está a apresentação técnica.

-

2014-01

O iBeacon permite que as lojas determinem exatamente onde está o iCoisa e também obtenham outras informações.

-

2013-12

Ou a Apple ajuda a NSA a bisbilhotar todos os dados em um iCoisa ou é totalmente incompetente.

-

2013-08

O iCoisa também informa à Apple sua geolocalização por padrão, embora isso possa ser desligado.

-

2012-10

Há também um recurso para sites rastrearem usuários, que está habilitado por padrão. (Esse artigo fala sobre iOS 6, mas ainda é verdadeiro no iOS 7.)

-

2012-04

Os usuários não podem fazer um ID Apple (necessário para instalar até aplicativos grátis) sem fornecer um endereço de e-mail válido e sem receber o código de verificação que a Apple envia para ele.

Telefones Android

(#SpywareInAndroid)-

2020-12

Aplicativos do Baidu foram pegos coletando dados pessoais confidenciais que podem ser usados para rastreamento vitalício de usuários e para colocá-los em perigo. Mais de 1,4 bilhão de pessoas em todo o mundo são afetadas por esses aplicativos privativos e a privacidade dos usuários é ameaçada por esta ferramenta de vigilância. Os dados coletados pelo Baidu podem ser entregues ao governo chinês, possivelmente colocando o povo chinês em perigo.

-

2020-10

A Samsung está forçando que seus usuários de smartphones em Hong Kong (e Macau) usem um DNS público na China Continental, usando a atualização de software lançada em setembro de 2020, o que causa muitas preocupações e preocupações com a privacidade.

-

2020-04

Telefones Xiaomi relata muitas ações que o usuário executa: iniciar um aplicativo, olhar uma pasta, visitar um site, ouvir uma música. Eles também enviam informações de identificação do dispositivo.

Outros programas não livres também bisbilhotam. Por exemplo, o Spotify e outros serviços de streaming fazem um dossiê sobre cada usuário e eles fazem os usuários se identificarem para pagar. Sai, sai, Spotify amaldiçoado!

A Forbes exonera os mesmos erros quando os culpados não são chineses, mas condenamos isso, não importa quem o faça.

-

2018-12

O aplicativo do Facebook obteve “consentimento” para enviar logs de chamadas automaticamente de telefones Android enquanto disfarça a finalidade do “consentimento”.

-

2018-11

Um telefone Android foi flagrado rastreando a localização mesmo durante o modo avião. Ele não enviou os dados de localização enquanto estava no modo avião. Em vez disso, armazenou os dados e os enviou mais tarde.

-

2017-11

O Android rastreia a localização para o Google mesmo quando os “serviços de localização” estão desligados, mesmo quando o telefone não tem cartão SIM.

-

2016-11

Alguns telefones portáteis são vendidos com spyware enviando muitos dados para a China.

-

2016-09

Google Play (um componente do Android) rastreia os movimentos dos usuários sem sua permissão.

Mesmo se você desativar o Google Maps e o rastreamento de localização, você deve desativar o próprio Google Play para interromper completamente o rastreamento. Este é mais um exemplo de software não livre que finge obedecer ao usuário, quando na verdade está fazendo outra coisa. Isso seria quase impensável com o software livre.

-

2015-07

Os telefones da Samsung vêm com aplicativos que os usuários não podem excluir e enviam tantos dados que sua transmissão representa uma despesa substancial para os usuários. A referida transmissão, não desejada ou solicitada pelo usuário, deve claramente constituir espionagem de algum tipo.

-

2014-03

Backdoors da Samsung fornecem acesso a qualquer arquivo no sistema.

-

2013-08

spyware em telefones Android (e laptops Windows?): The Wall Street Journal (em um artigo bloqueado para nós por exigir acesso pago) relata que o FBI pode ativar remotamente o GPS e o microfone em telefones e laptops Android (presumivelmente laptops Windows). Aqui estão mais informações.

-

2013-07

O spyware está presente em alguns dispositivos Android no momento da venda. Alguns telefones da Motorola, fabricados quando esta empresa era propriedade do Google, usam uma versão modificada do Android que envia dados pessoais para a Motorola.

-

2013-07

Um telefone Motorola escuta a voz o tempo todo.

-

2013-02

O Google Play envia intencionalmente aos desenvolvedores de aplicativos os detalhes pessoais dos usuários que instalam o aplicativo.

Simplesmente pedir o “consentimento” de usuários não é suficiente para legitimar ações como essa. Nesse ponto, a maioria dos usuários parou de ler os “Termos e Condições” que explicam ao que eles estão “consentindo”. O Google deve identificar de forma clara e honesta as informações que coleta sobre os usuários, em vez de ocultá-las em um EULA com palavras obscuras.

No entanto, para realmente proteger a privacidade das pessoas, devemos evitar que o Google e outras empresas obtenham essas informações pessoais em primeiro lugar!

-

2011-11

Alguns fabricantes adicionam um pacote oculto de vigilância geral, como o Carrier IQ.

Leitores de livros eletrônicos

(#SpywareInElectronicReaders)-

2016-03

Os e-books podem conter código JavaScript e, às vezes, esse código bisbilhota os leitores.

-

2014-10

Adobe fez o “Digital Editions”, o e-reader usado pela maioria das bibliotecas dos EUA, enviar muitos dados para a Adobe. A “desculpa” da Adobe: é necessário verificar o DRM!

-

2012-12

Spyware em muitos e-readers – não apenas no Kindle: eles relatam até mesmo qual página o usuário lê a que horas.

Spyware em aplicativos

(#SpywareInApplications)Aplicativos de desktop

(#SpywareInDesktopApps)-

2020-11

O pacote Office 365 da Microsoft permite que os empregadores bisbilhotem cada funcionário. Depois de uma explosão pública, a Microsoft declarou que iria remover esse recurso. Esperemos.

-

2019-12

Descobriu-se que algumas extensões Avast e AVG para Firefox e Chrome bisbilhotam os hábitos detalhados de navegação dos usuários. A Mozilla e o Google removeram as extensões problemáticas de suas lojas, mas isso mostra mais uma vez como software não livre não seguro pode ser. As ferramentas que deveriam proteger um sistema privativo estão infectando-o com malware adicional (o próprio sistema sendo o malware original).

-

2018-11

O software gráfico da Foundry relata informações para identificar quem está executando-o. O resultado é muitas vezes uma ameaça legal que exige muito dinheiro.

O fato de que isso é usado para repressão de compartilhamento proibido torna ainda mais cruel.

Isso mostra que fazer cópias não autorizadas de software não livre não é uma cura para a injustiça do software não livre. Pode evitar pagar pelo desagradável, mas não pode torná-lo menos desagradável.

Aplicativos móveis

(#SpywareInMobileApps)-

2021-11

Um prédio em LA, com um supermercado, exige que os clientes carreguem um aplicativo específico para pagar pelo estacionamento no estacionamento e aceitar vigilância abrangente. Eles também têm a opção de inserir o número da placa em um quiosque. Isso também é uma injustiça.

-

2021-06

Os aplicativos TikTok coletam identificadores biométricos e informações biométricas dos smartphones dos usuários. A empresa por trás disso faz o que quer e coleta todos os dados que pode.

-

2021-04

O aplicativo WeddingWire armazena as fotos do casamento das pessoas para sempre e entrega os dados a outros e não dá às pessoas nenhum controle sobre suas informações/dados pessoais. O aplicativo às vezes também mostra fotos e memórias antigas para o usuário, sem que o usuário tenha controle sobre isso também.

-

2021-02

Muitos cr…apps, desenvolvidos por várias empresas para várias organizações, fazem rastreamento de localização desconhecido para essas empresas e organizações. Na verdade, são algumas bibliotecas amplamente utilizadas que fazem o rastreamento.

O que é incomum aqui é que o desenvolvedor de software privativo A engana os desenvolvedores de software privativo B1 … B50 em fazer plataformas para que A maltrate o usuário final.

-

2020-03

A versão Apple iOS do Zoom está enviando dados de usuários para o Facebook mesmo se o usuário não tiver uma conta no Facebook. De acordo com o artigo, Zoom e Facebook nem mesmo mencionam essa vigilância em sua página de política de privacidade, tornando-se uma violação óbvia da privacidade das pessoas até em seus próprios termos.

-

2020-03

O aplicativo Alipay Health Code estima se o usuário possui Covid-19 e informa aos policiais diretamente.

-

2020-01

O aplicativo Amazon Ring faz vigilância para outras empresas bem como para a Amazon.

-

2019-12

O aplicativo de mensagens ToToc parece ser uma ferramenta de espionagem para o governo dos Emirados Árabes Unidos. Qualquer programa não livre pode estar fazendo isso, e esse é um bom motivo para usar o software livre.

Note que o artigo usa a palavra “free” no sentido de “grátis”.

-

2019-12

Os iMonstros e os telefones Android, quando usados no trabalho, proporcionam aos empregadores poderosos recursos de bisbilhotamento e sabotagem se eles instalarem seu próprio software no dispositivo. Muitos empregadores exigem isso. Para o funcionário, esse é simplesmente um software não livre, fundamentalmente injusto e perigoso como qualquer outro software não livre.

-

2019-10

O aplicativo “Study the Great Nation”, do Partido Comunista Chinês, exige que os usuários o concedam acesso a microfone, fotos, mensagens de texto, contatos e histórico da Internet do telefone, e a versão Android contém um backdoor que permite que os desenvolvedores executem qualquer código que desejarem desejo no telefone dos usuários, como “superusuários”. Baixar e usar este aplicativo é obrigatório em alguns locais de trabalho.

Nota: A versão de artigo do Washington Post (parcialmente ofuscada, mas legível após copiar e colar em um editor de texto) inclui um esclarecimento dizendo que os testes foram realizados apenas na versão Android do aplicativo e que, segundo a Apple, “esse tipo de vigilância de ‘superusuário’ não pôde ser realizado no sistema operacional da Apple”.

-

2019-09

O aplicativo do Facebook rastreia os usuários mesmo quando está desativado, depois de induzi-los a conceder amplas permissões ao aplicativo para usar uma de suas funcionalidades.

-

2019-09

Alguns aplicativos não livres de rastreamento de ciclo menstrual incluindo MIA Fem e Maya enviam detalhes íntimos das vidas das usuárias para Facebook.

-

2019-09

Manter rastro de quem faz o download de um programa privativo é uma forma de vigilância. Existe um programa privativo para ajustar uma certa mira de rifle. Um promotor dos EUA exigiu a lista de todas as 10.000 ou mais pessoas que instalaram-no.

Com um programa livre, não haveria uma lista de quem o instalou.

-

2019-07

Muitos desenvolvedores inescrupulosos de aplicativos para dispositivos móveis continuam encontrando maneiras de contornar as configurações do usuário, regulamentos e recursos de aprimoramento de privacidade do sistema operacional, com a finalidade de reunir o máximo de dados privados que puderem.

Assim, não podemos confiar em regras contra a espionagem. O que podemos confiar é em ter controle sobre o software que executamos.

-

2019-07

Muitos aplicativos do Android podem rastrear os movimentos dos usuários quando o usuário fala que não permite-os acessar a localização.

Isso evolve uma aparente falha não intencional no Android, explorada intencionalmente por aplicativos maliciosos.

-

2019-05

O aplicativo de “fertilidade” Femm é secretamente uma ferramenta de propaganda por cristãos natalistas. Ele espalha a desconfiança pela contracepção.

Ele bisbilhota os usuários também, como você deve esperar de programas não livres.

-

2019-05

A BlizzCon 2019 impôs um requisito de executar um aplicativo privativo de telefone para ser aceito no evento.

Esse aplicativo é um spyware que consegue bisbilhotar vários dados sensíveis, incluindo a localização e a lista de contato do usuário, e tem controle quase completo sobre seu telefone.

-

2019-04

Os dados coletados pelos aplicativos de monitoramento menstrual e de gravidez estão muitas vezes disponíveis para empregadores e empresas de seguros. Mesmo que os dados sejam “anônimos e agregados”, pode ser facilmente rastreável até a mulher que usa o aplicativo.

Isto tem implicações prejudiciais para os direitos das mulheres a igualdade de emprego e liberdade de fazer suas próprias escolhas de gravidez. Não use esses aplicativos, mesmo que alguém lhe ofereça uma recompensa para isso. Um aplicativo de software livre que faz mais ou menos a mesma coisa sem lhe espionar está disponível no F-Droid e um novo está sendo desenvolvido.

-

2019-04

O Google rastreia os movimentos de telefones Android e iPhones contendo os aplicativos do Google e, às vezes, armazena os dados de anos.

Software não livre no telefone tem que ser responsável por enviar os dados de localização para o Google.

-

2019-03

Muitos telefones Android vêm com um grande número de aplicativos não livres pré-instalados que têm acesso a dados confidenciais sem o conhecimento dos usuários. Esses aplicativos ocultos podem ligar para casa com os dados ou transmiti-los a aplicativos instalados pelo usuário que tenham acesso à rede, mas sem acesso direto aos dados. Isso resulta em uma vigilância maciça na qual o usuário não tem absolutamente nenhum controle.

-

2019-03

Um estudo de 24 aplicativos de “saúde” descobriu que 19 deles enviam dados pessoais sensíveis para terceiros, os quais podem usá-los para publicidade invasiva ou discriminar pessoas em más condições médicas.

Sempre que o “consentimento” do usuário é solicitado, ele é soterrado com longos termos de serviço que são difíceis de entender. Em qualquer caso, “consentir” não é suficiente para legitimar o bisbilhotamento.

-

2019-02

O Facebook ofereceu uma biblioteca privativa conveniente para a construção de aplicativos móveis, que também enviava dados pessoais para o Facebook. Muitas empresas criaram aplicativos dessa maneira e os lançaram, aparentemente sem perceber que todos os dados pessoais coletados também iriam para o Facebook.

Isso mostra que ninguém pode confiar em um programa não livre, nem mesmo os desenvolvedores de outros programas não livres.

-

2019-02

O banco de dados do AppCensus fornece informações sobre como os aplicativos de Android usam e fazem mau uso dos dados pessoais dos usuários. Até março de 2019, quase 78.000 foram analisados, dos quais 24.000 (31%) transmitem o ID de publicidade para outras empresas e 18.000 (23% do total) vinculam esse ID a identificadores de hardware, para que os usuários não possam escapar do rastreamento redefinindo-o.

A coleta de identificadores de hardware está em aparente violação das políticas do Google. Mas parece que o Google não estava ciente disso e, uma vez informado, não estava com pressa de agir. Isso prova que as políticas de uma plataforma de desenvolvimento são ineficazes para evitar que desenvolvedores de software não livres incluam malware em seus programas.

-

2019-02

Muitos aplicativos não livres têm um recurso de vigilância para gravar todas as ações dos usuários na interação com o aplicativo.

-

2019-02

Vinte e nove aplicativos de “câmera de beleza” que costumavam estar no Google Play tinham uma ou mais funcionalidades maliciosas, como roubar fotos dos usuários em vez de “embelezá-las”, empurrando anúncios indesejados e muitas vezes maliciosos para os usuários, e redirecionando-os para sites de phishing que roubaram suas credenciais. Além disso, a interface do usuário da maioria deles foi projetada para dificultar a desinstalação.

Os usuários devem, é claro, desinstalar esses aplicativos perigosos se ainda não o fizeram, mas eles também devem ficar longe de aplicativos não livres em geral. Todos os aplicativos não livres apresentam um risco potencial, porque não há uma maneira fácil de saber o que eles realmente fazem.

-

2019-02

Uma investigação sobre os 150 aplicativos VPN mais populares do Google Play descobriu que 25% deles não protegem a privacidade de seus usuários devido a vazamentos de DNS. Além disso, 85% apresentam permissões intrusivas ou funções em seu código-fonte – muitas vezes usadas para publicidade invasiva – que também poderiam ser usadas para espionar usuários. Outras falhas técnicas foram encontradas também.

Além disso, uma investigação anterior descobrira que metade dos 10 aplicativos grátis e mais populares de VPN tinham péssimas políticas de privacidade.

É lamentável que esses artigos falem sobre “free apps”. Esses aplicativos são grátis, mas não são software livre.

-

2019-01

O aplicativo Weather Channel armazenou locais dos usuários no servidor da empresa. A empresa está sendo processada, demandando que ela notifique os usuários do que ela fará com os dados.

Acreditamos que o processo é sobre uma questão secundária. O que a empresa faz com os dados é uma questão secundária. O principal injustiça aqui é que a empresa consegue esses dados.

Outros aplicativos de meteorologia, incluindo Accuweather e WeatherBug, estão rastreando as localizações das pessoas.

-

2018-12

Cerca de 40% dos aplicativos grátis para Android relatam as ações do usuário no Facebook.

Muitas vezes eles enviam o “ID de publicidade” da máquina para que o Facebook possa correlacionar os dados que obtém da mesma máquina por meio de vários aplicativos. Alguns deles enviam informações detalhadas do Facebook sobre as atividades do usuário no aplicativo; outros dizem apenas que o usuário está usando esse aplicativo, mas isso por si só é muitas vezes bastante informativo.

Esta espionagem ocorre independentemente de o usuário ter uma conta no Facebook.

-

2018-10

Alguns aplicativos de Android rastreiam os telefones de usuários que os excluíram.

-

2018-08

Alguns aplicativos do Google no Android registram a localização do usuário mesmo quando os usuários desativam “rastreamento de localização”.

Existem outras maneiras de desligar os outros tipos de rastreamento de localização, mas a maioria dos usuários será enganada pelo controle enganoso.

-

2018-06

O aplicativo de transmissão de futebol espanhol pela internet rastreia os movimentos do usuário e ouve pelo microfone.

Isso os faz agir como espiões para o cumprimento do licenciamento.

É de se esperar que ele implemente DRM também – que não há como salvar uma gravação. Mas não podemos ter certeza pelo artigo.

Se você aprender a se importar menos com os esportes, terá muitos benefícios. Este é mais um.

-

2018-04

Foi descoberto que mais de 50% dos 5.855 aplicativos Android estudados por pesquisadores bisbilhotam e coletam informações sobre seus usuários. Desses, 40% dos aplicativos delatam de forma insegura seus usuários. Além disso, foi possível detectar apenas alguns métodos de bisbilhotamento, nesses aplicativos privativos cujo código-fonte eles não podem ver. Outros aplicativos podem estar bisbilhotando de outras maneiras.

Isso é evidência de que aplicativos privativos geralmente funcionam contra seus usuários. Para proteger sua privacidade e liberdade, os usuários do Android precisam se livrar do software privativo – tanto o Android privativo mudando para o Replicant e os aplicativos privativos, obtendo aplicativos de software livre apenas da loja do F-Droid que avisa o usuário de forma proeminente se um aplicativo contém características indesejadas.

-

2018-04

O Grindr coleta informações sobre quais usuários são HIV positivos e, em seguida, fornece as informações às empresas.

O Grindr não deveria ter tantas informações sobre seus usuários. Ele poderia ser projetado para que os usuários comuniquem essas informações uns aos outros, mas não ao banco de dados do servidor.

-

2018-03

O aplicativo, e desserviço, moviepass espiona os usuários ainda mais do que eles esperavam. Ele registra onde eles viajam antes e depois de ir ao cinema.

Não seja rastreado – pague em dinheiro!

-

2018-02

O aplicativo Spotify coleta dados dos usuários para identificar e conhecer pessoas pessoalmente através da música, seus humor, mentalidade, atividades e gostos. São mais de 150 bilhões de eventos registrados diariamente no programa, que contém dados e informações pessoais dos usuários.

-

2017-11

Softwares de rastreamento em aplicativos Android populares são abrangentes e, às vezes, muito inteligentes. Alguns rastreadores podem seguir os movimentos de um usuário em torno de uma loja física observando as redes WiFi.

-

2017-08

O aplicativo Sarahah carrega todos os números de telefone e endereços de e-mail na agenda de endereços do usuário para o servidor do desenvolvedor.

(Note que este artigo usa indevidamente as palavras “free software” referindo-se a preço zero.)

-

2017-07

20 aplicativos Android desonestos registram telefonemas e mensagens de texto e e-mails enviados para bisbilhoteiros.

O Google não pretendia tornar esses aplicativos em espiões; pelo contrário, funcionou de várias maneiras para evitar isso e excluiu esses aplicativos depois de descobrir o que eles faziam. Portanto, não podemos culpar o Google especificamente pelo bisbilhotamento desses aplicativos.

Por outro lado, o Google redistribui os aplicativos Android não livres e, portanto, compartilha da responsabilidade pela injustiça de não serem livres. Também distribui seus próprios aplicativos não livres, como o Google Play, que são maliciosos.

O Google poderia ter feito um trabalho melhor para impedir que aplicativos trapaceiem? Não existe uma maneira sistemática de os usuários do Google ou do Android inspecionarem aplicativos privativos executáveis para ver o que eles fazem.

O Google poderia exigir o código-fonte desses aplicativos e estudar o código-fonte de alguma forma para determinar se eles maltratam os usuários de várias maneiras. Se fizesse um bom trabalho, poderia mais ou menos evitar tal bisbilhotamento, exceto quando os desenvolvedores de aplicativos fossem espertos o suficiente para serem mais espertos que a verificação.

Mas, uma vez que o próprio Google desenvolve aplicativos maliciosos, não podemos confiar no Google para nos proteger. Devemos exigir a liberação do código-fonte ao público, para que possamos depender uns dos outros.

-

2017-05

Aplicativos do BART bisbilhotam os usuários.

Com os aplicativos de software livre, os usuários podem certificar-se de que não bisbilhotam.

Com aplicativos privativos, só podemos esperar que não o façam.

-

2017-05

Um estudo encontrou 234 aplicativos Android que rastreiam usuários ouvindo ultrassom de sinalizadores colocados em lojas ou reproduzidos por programas de TV.

-

2017-04

O Faceapp parece fazer muita vigilância, a julgar por quanto acesso exige aos dados pessoais no dispositivo.

-

2017-04

Os usuários estão processando a Bose por distribuir um aplicativo spyware para seus fones de ouvido. Especificamente, o aplicativo gravaria os nomes dos arquivos de áudio que os usuários ouvem junto com o número de série exclusivo do fone de ouvido.

A ação acusa que isso foi feito sem o consentimento dos usuários. Se as letras miúdas do aplicativo dissessem que os usuários deram consentimento para isso, isso o tornaria aceitável? De jeito nenhum! Deveria ser totalmente ilegal projetar o aplicativo para bisbilhotar.

-

2017-04

Pares de aplicativos Android podem conspirar para transmitir os dados pessoais dos usuários aos servidores. Um estudo encontrou dezenas de milhares de pares que conspiravam.

-

2017-03

Verizon anunciou uma pesquisa privativa opcional aplicativo que ela vai pré-instalar em alguns de seus telefones. O aplicativo dará à Verizon as mesmas informações sobre as buscas dos usuários que o Google normalmente obtém quando eles usam seu mecanismo de busca.

Atualmente, o aplicativo está sendo pré-instalado em apenas um telefone e o usuário deve ativá-lo explicitamente antes que o aplicativo entre em vigor. No entanto, o aplicativo continua sendo um spyware — um pedaço “opcional” de spyware ainda é spyware.

-

2017-01

O aplicativo de edição de fotos Meitu envia dados do usuário para uma empresa chinesa.

-

2016-11

O aplicativo Uber rastreia os movimentos dos clientes antes e depois do passeio.

Este exemplo ilustra como “obter o consentimento do usuário” para vigilância é inadequado como uma proteção contra vigilância massiva.

-

2016-11

Um artigo de pesquisa que investigou a privacidade e a segurança de 283 aplicativos VPN para Android concluiu que, “apesar das promessas de privacidade, segurança e anonimato feitas pela maioria dos aplicativos VPN, milhões de usuários podem estar inadvertidamente sujeitos a garantias de segurança insatisfatórias e práticas abusivas infligidas por aplicativos VPN”.

A seguir está uma lista não exaustiva, retirada do documento de pesquisa, de alguns aplicativos VPN privativos que rastreiam usuários e violam sua privacidade:

- SurfEasy

- Inclui bibliotecas de rastreamento, como NativeX e Appflood, destinadas a rastrear usuários e mostrar-lhes anúncios direcionados.

- sFly Network Booster

- Solicita as permissões

READ_SMSeSEND_SMSna instalação, o que significa que tem acesso total às mensagens de texto dos usuários. - DroidVPN e TigerVPN

- Solicita a permissão

READ_LOGSpara ler logs de outros aplicativos e também logs do sistema central. Os desenvolvedores do TigerVPN confirmaram isso. - HideMyAss

- Envia tráfego para o LinkedIn. Além disso, ele armazena registros detalhados e pode entregá-los ao governo do Reino Unido, se solicitado.

- Hotspot Shield de serviços VPN

- Injeta código JavaScript nas páginas HTML retornadas aos usuários. O objetivo declarado da injeção JS é exibir anúncios. Usa cerca de cinco bibliotecas de rastreamento. Além disso, ele redireciona o tráfego do usuário através de valueclick.com (um site de publicidade).

- WiFi Protector VPN

- Injeta código JavaScript em páginas HTML e também usa cerca de cinco bibliotecas de rastreamento. Os desenvolvedores deste aplicativo confirmaram que a versão não premium do aplicativo injeta JavaScript para rastrear o usuário e exibir anúncios.

-

2016-09

O novo aplicativo de mensagens de voz do Google registra todas as conversas.

-

2016-06

O novo aplicativo do Facebook, o Magic Photo, percorre as coleções de fotos do seu celular em busca de rostos conhecidos e sugere que você circule a foto tirada de acordo com quem está no quadro.

Esse recurso de spyware parece exigir acesso online a algum banco de dados de rostos conhecidos, o que significa que as imagens provavelmente serão enviadas através da rede para os servidores do Facebook e algoritmos de reconhecimento de rostos.

Nesse caso, nenhuma das fotos dos usuários do Facebook é privada, mesmo que o usuário não tenha “carregado-as” para o serviço.

-

2016-05

O aplicativo do Facebook escuta o tempo todo, para bisbilhotar o que as pessoas estão ouvindo ou assistindo. Além disso, pode estar analisando as conversas das pessoas para servi-las com anúncios direcionados.

-

2016-04

Um aplicativo de controle de teste de gravidez não só pode espionar muitos tipos de dados no telefone e em contas de servidor, ele também pode alterá-los.

-

2016-01

Aplicativos que incluem o software de vigilância Symphony bisbilhotam os programas de rádio e TV que estão reproduzindo nas proximidades. Também sobre o que os usuários postam em vários sites como Facebook, Google+ e Twitter.

-

2015-11

“Comunicação enigmática” não relacionada à funcionalidade do aplicativo, foi encontrada nos 500 aplicativos Android grátis mais populares.

O artigo não deveria ter descrito esses aplicativos como “free” – eles não são software livre (free software). A maneira clara de dizer “preço zero” é “grátis”.

O artigo pressupõe que as ferramentas analíticas usuais são legítimas, mas isso é válido? Os desenvolvedores de software não têm o direito de analisar o que os usuários estão fazendo ou como. Ferramentas “analíticas” que bisbilhotam são tão erradas quanto qualquer outro bisbilhotamento.

-

2015-10

Mais de 73% e 47% dos aplicativos móveis, para Android e iOS, respectivamente, entregam informações pessoais, comportamentais e de localização de seus usuários para terceiros.

-

2015-08

Como a maioria dos desserviços de “gritos musicais”, Spotify é baseado em malware privativo (DRM e bisbilhotamento). Em agosto de 2015, exigia que os usuários se submetessem a um bisbilhotamento maior, e alguns estão começando a perceber que é desagradável.

Este artigo mostra as formas tortuosas de apresentar o bisbilhotamento como uma forma de “servir” usuários melhores – não importa se eles querem isso. Este é um exemplo típico da atitude da indústria de software privativo para com aqueles que eles subjugaram.

Sai, sai, Spotify amaldiçoado!

-

2015-06

Um estudo em 2015 descobriu que 90% dos mais bem classificados aplicativos privativos e grátis para Android continham bibliotecas de rastreamento reconhecíveis. Para os aplicativos privativos pagos, era de apenas 60%.

O artigo descreve de forma confusa os aplicativos grátis como “free”, mas a maioria deles não é, na verdade, free software no sentido de software livre. Ele também usa a palavra feia “monetizar”. Um bom substituto para essa palavra é “explorar”; quase sempre isso se encaixa perfeitamente.

-

2015-05

Aplicativos grátis para Android (que não são software livres) conectam a 100 URLs de rastreamento e anúncios, em média.

-

2015-04

Aplicativos privativos amplamente usados de leitura de código QR bisbilhotam o usuário. Isso além do bisbilhotamento feito pela companhia telefônica e, talvez, pelo sistema operacional do telefone.

Não se distraia com a questão de saber se os desenvolvedores de aplicativos fazem os usuários dizerem “Concordo”. Isso não é desculpa para malware.

-

2014-11

Muitos aplicativos privativos para dispositivos móveis relatam quais outros aplicativos o usuário instalou. O Twitter está fazendo isso de uma forma que pelo menos seja visível e opcional. Não tão ruim quanto o que os outros fazem.

-

2014-01

O teclado Simeji é uma versão para smartphone do IME espião do Baidu.

-

2013-12

O principal objetivo do aplicativo não livre Snapchat é restringir o uso de dados no computador do usuário, mas ele também faz vigilância: tenta obter a lista do usuário dos números de telefone de outras pessoas.

-

2013-12

O aplicativo Brightest Flashlight envia dados do usuário, incluindo geolocalização, para uso por empresas.

A FTC criticou este aplicativo porque solicitou que o usuário aprovasse o envio de dados pessoais para o desenvolvedor do aplicativo, mas não perguntou sobre o envio para outras empresas. Isso mostra a fraqueza da “solução” do rejeite-se-você-não-gosta-de-espionagem à vigilância: por que um aplicativo de lanterna deveria enviar qualquer informação para alguém? Um aplicativo de lanterna de software livre não faria isso.

-

2012-12

A FTC afirma que a maioria dos aplicativos móveis para crianças não respeita a privacidade: http://arstechnica.com/information-technology/2012/12/ftc-disclosures-severely-lacking-in-kids-mobile-appsand-its-getting-worse/.

Skype

(#SpywareInSkype)-

2019-08

O Skype se recusa a dizer se ele pode espionar chamadas.

Isso quase com certeza significa que ele pode fazê-lo.

-

2013-07

O Skype contém spyware. A Microsoft mudou o Skype especificamente para espionar.

Jogos

(#SpywareInGames)-

2020-10

A Microsoft está impondo sua vigilância sobre o jogo do Minecraft exigindo que cada jogador abra uma conta na rede da Microsoft. A Microsoft comprou o jogo e irá mesclar todas as contas em sua rede, o que lhes dará acesso aos dados das pessoas.

Os jogadores do Minecraft podem jogar o Minetest. A vantagem essencial do Minetest é ser um software livre, o que significa que respeita a liberdade do usuário no computador. Como bônus, oferece mais opções.

-

2019-08

Microsoft gravou usuários de Xboxes e tinha trabalhadores humanos ouvindo às gravações.

Moralmente, não vejo diferença entre ter trabalhadores humanos ouvindo ou sistemas de reconhecimento de fala ouvindo. Ambos se intrometem na privacidade.

-

2018-06

O Red Shell é um spyware encontrado em muitos jogos privativos. Ele rastreia os dados nos computadores dos usuários e os envia para terceiros.

-

2018-04

A ArenaNet instalou sub-repticiamente um programa de spyware junto com uma atualização do enorme jogo multijogador Guild Wars 2. O spyware permitiu a ArenaNet bisbilhotar todos os processos abertos em execução no computador do usuário.

-

2017-11

O driver de um determinado teclado para jogos envia informações para a China.

-

2015-12

Muitos consoles de videogame bisbilhotam seus usuários e informam à Internet – até mesmo o peso dos usuários.

Um console de jogo é um computador e você não pode confiar em um computador com um sistema operacional não livre.

-

2015-09

Aplicativos modernos de jogos grátis coletam uma ampla gama de dados sobre seus usuários e amigos e associados de seus usuários.

Ainda mais desagradável, eles fazem isso por meio de redes de anúncio que mesclam os dados coletados por vários aplicativos e sites feitos por empresas diferentes.

Eles usam esses dados para manipular as pessoas para comprar coisas e caçar “baleias” que podem ser levadas a gastar muito dinheiro. Eles também usam um backdoor para manipular o jogo para jogadores específicos.

Embora o artigo descreva jogos grátis, os jogos que custam dinheiro podem usar as mesmas táticas.

-

2014-01

Angry Birds espiona para empresas e o NSA também aproveita para espioná-lo. Aqui estão as informações sobre mais aplicativos spyware.

-

2005-10

Blizzard Warden é um programa “prevenção de trapaça” que espiona cada processo em execução no computador de um jogador e interceptar uma grande quantidade de dados pessoais, incluindo muitas atividades que nada têm a ver com trapaça.

Spyware em equipamento conectado

(#SpywareInEquipment)-

2021-01

A maioria dos dispositivos conectados à Internet na lista de “Privacidade não incluída” da Mozilla é projetada para bisbilhotar usuários mesmo se o dispositivo atender os “Padrões Mínimos de Segurança” (Minimum Security Standards) da Mozilla. O design inseguro do programa em execução em alguns destes dispositivos torna o usuário suscetível a ser bisbilhotado por crackers também.

-

2017-08

A segurança ruim em muitos dispositivos da Internet das Picadas permite aos ISPs bisbilhotarem as pessoas que os usam.

Não seja um otário – rejeite todas as picadas.

(É uma pena que o artigo use o termo “monetizar”.)

Aparelhos de TV

(#SpywareInTVSets)Emo Phillips fez uma piada: Outro dia, uma mulher se aproximou de mim e disse “Não te vi na televisão?”, e eu disse “Não sei. Você não pode ver o outro lado.” Evidentemente, isso foi antes das TVs “inteligentes” da Amazon.

-

2020-10

Os fabricantes de TV estão começando a produzir apenas aparelhos de TV “inteligentes” (que incluem spyware) que agora é muito difícil encontrar uma TV que não espione você.

Parece que o modelo de negócios desses fabricantes não é produzir TV e vendê-los por dinheiro, mas coletar seus dados pessoais e (possivelmente) entregá-los a terceiros em benefício.

-

2020-06

Os fabricantes de TV conseguem bisbilhotar cada segundo do que o usuário está assistindo. Isso é ilegal devido à Lei de Proteção à Privacidade de Vídeo de 1988, mas está sendo contornada por meio de EULAs.

-

2019-01

TVs da Vizio colecionam “tudo o que a TV vê”, nas próprias palavras do CTO da empresa, e esses dados são vendidos a terceiros. Isso é em troca de um “serviço melhor” (significando anúncios mais intrusivos?) e preços de varejo ligeiramente inferiores.

O que supostamente torna essa espionagem aceitável, segundo ele, é que ela está optando por modelos mais novos. Mas como o software da Vizio é não livre, não sabemos o que está acontecendo nos bastidores, e não há garantia de que todas as atualizações futuras deixarão as configurações inalteradas.

Se você já possui uma TV “inteligente” da Vizio (ou qualquer TV “inteligente”, a propósito), a maneira mais fácil de garantir que não está espionando você é desconectá-la da Internet e usar uma antena terrestre. Infelizmente, isso nem sempre é possível. Outra opção, se você for orientado tecnicamente, é ter seu próprio roteador (que pode ser um computador antigo rodando software completamente livre), e configurar um firewall para bloquear conexões com os servidores da Vizio. Ou, como último recurso, você pode substituir sua TV por outro modelo.

-

2018-04

Algumas TVs “inteligentes” carregam automaticamente downgrades que instalam um aplicativo de vigilância.

Adicionamos um link para o artigo pelos fatos que ele apresenta. É uma pena que o artigo termine defendendo a fraqueza moral de se render ao Netflix. O aplicativo Netflix também é malware.

-

2017-02

TVs “inteligentes” da Vizio relatam tudo o que é visto sobre elas, e não apenas transmissões e canais a cabo. Ainda que a imagem venha do próprio computador do usuário, a TV relata o que é. A existência de uma forma de desabilitar a vigilância, mesmo que não estivesse oculta como estava nessas TVs, não legitima a vigilância.

-

2015-11

Alguns anúncios na web e na TV reproduzem sons inaudíveis a serem captados por malware privativo em execução em outros dispositivos ao alcance, a fim de determinar que eles estão próximos. Assim que seus dispositivos de Internet estiverem emparelhados com sua TV, os anunciantes podem correlacionar anúncios com atividades na web e outros rastreamento entre dispositivos.

-

2015-11

A Vizio vai um passo além de outros fabricantes de TV quanto a espionar seus usuários: suas TVs “inteligentes” analisam seus hábitos de visualização em detalhes e os vinculam ao seu endereço IP para que os anunciantes possam lhe rastrear em todos os dispositivos.

É possível desligar isso, mas tê-lo ativado por padrão já é uma injustiça.

-

2015-11

A aliança da Tivo com a Viacom adiciona 2,3 milhões de residências aos 600 milhões de perfis de mídia social que a empresa já monitora. Os clientes da Tivo não sabem que estão sendo observados pelos anunciantes. Ao combinar informações de exibição de TV com participação em mídia social online, o Tivo agora pode correlacionar anúncios de TV com compras online, expondo todos os usuários a uma nova vigilância combinada por padrão.

-

2015-07

As TVs “inteligentes” da Vizio reconhecem e rastreiam o que as pessoas estão assistindo, mesmo que não seja um canal de TV.

-

2015-05

A TV a cabo da Verizon bisbilhota quais programas as pessoas assistem e até o que eles queriam gravar.

-

2015-04

Vizio usou uma “atualização” de firmware para fazer suas TVs bisbilhotarem o que os usuários assistem. As TVs não faziam isso quando vendidas pela primeira vez.

-

2015-02

A TV “inteligente” da Samsung transmite a voz dos usuários na Internet para outra empresa, a Nuance. A Nuance pode armazená-la e então teria que dá-la aos EUA ou a algum outro governo.

O reconhecimento de voz não é confiável, a menos que seja feito por software livre em seu próprio computador.

Em sua política de privacidade, a Samsung confirma explicitamente que dados de voz contendo informações sensíveis serão transmitidas a terceiros.

-

2014-11

A TV “inteligente” da Amazon está bisbilhotando a todo momento.

-

2014-09

Mais ou menos todas as TVs “inteligentes” espionam seus usuários.

O relatório era de 2014, mas não esperamos que tenha melhorado.

Isso mostra que as leis que exigem que os produtos obtenham o consentimento formal dos usuários antes de coletar dados pessoais são totalmente inadequadas. E o que acontece se um usuário recusar o consentimento? Provavelmente, a TV dirá: “Sem seu consentimento para rastrear, a TV não funcionará.”

Leis adequadas diriam que as TVs não têm permissão para relatar o que o usuário assiste – sem exceções!

-

2014-05

Spyware nas TVs “inteligentes” da LG relata o que o usuário assiste e a opção para desligar isso não tem efeito. (O fato de a transmissão relatar um erro 404 realmente não significa nada; o servidor poderia salvar esses dados de qualquer maneira.)

Pior ainda, ela bisbilhota outros dispositivos na rede local do usuário.

Mais tarde, a LG disse que instalou um patch para impedir isso, mas qualquer produto pode espionar dessa forma.

Enquanto isso, TVs da LG fazem muita espionagem de qualquer maneira.

-

2012-12

Crackers encontraram uma maneira de quebrar a segurança em uma TV “inteligente” e use sua câmera para assistir as pessoas que estão assistindo TV.

Câmeras

(#SpywareInCameras)-

2019-01

Os dispositivos de “segurança” Amazon Ring enviam o vídeo que eles capturam para os servidores da Amazon, os quais armazenam-o a longo prazo.

Em muitos casos, o vídeo mostra todo mundo que chega perto de, ou meramente passa por, a porta frontal do usuário.

O artigo se concentra em como o Ring costumava permitir que funcionários individuais assistissem aos vídeos livremente. Parece que a Amazon tentou evitar esse abuso secundário, mas o abuso primário – de que a Amazon obtém o vídeo – a Amazon espera que a sociedade se conforme.

-

2018-10

Quase todas as “câmeras de segurança residencial” fornecem ao fabricante uma cópia não criptografada de tudo que elas veem. “Câmeras de insegurança residencial” seria um nome melhor!

Quando Consumer Reports testaram-nas, sugeriu que esses fabricantes prometessem não ver o conteúdo dos vídeos. Isso não é segurança para sua casa. Segurança significa garantir que eles não consigam ver através de sua câmera.

-

2016-03

Mais de 70 marcas de câmeras de vigilância conectadas em rede têm bugs de segurança que permitem que qualquer um assista através delas.

-

2015-11

A câmera “inteligente” Nest Cam está sempre assistindo, mesmo quando o “dono” desliga-a.

Um dispositivo “inteligente” significa que o fabricante o está usando para ser mais esperto que você.

Brinquedos

(#SpywareInToys)-

2017-11

O Furby Connect tem um backdoor universal. Se o produto enviado não atua como um dispositivo de escuta, as alterações remotas no código certamente podem convertê-lo em um.

-

2017-11

Um brinquedo sexual de controle remoto foi encontrado para fazer gravações de áudio da conversa entre dois usuários.

-

2017-03

Um vibrador computadorizado estava bisbilhotando seus usuários por meio do aplicativo privativo de controle.

O aplicativo estava relatando a temperatura do vibrador minuto a minuto (ou seja, indiretamente, se estava cercado pelo corpo de uma pessoa), bem como a frequência de vibração.

Observe a resposta proposta totalmente inadequada: um padrão de rotulagem com o qual os fabricantes fariam declarações sobre seus produtos, em vez de software livre que os usuários poderiam verificar e alterar.

A empresa que fez o vibrador foi processada por coletar muitas informações pessoais sobre como as pessoas o usaram.

A declaração da empresa de que estava tornando os dados anônimos pode ser verdadeira, mas isso realmente não importa. Se tivesse vendido os dados para um corretor de dados, o corretor de dados teria sido capaz de descobrir quem era o usuário.

Na sequência desta ação judicial, a empresa foi condenada a pagar um total de C$4m a seus consumidores.

-

2017-02

Brinquedos da “CloudPets” com microfones vazaram conversas das crianças para o fabricante. Adivinha só! Crackers encontraram uma forma de acessar os dados coletados pelo bisbilhotamento do fabricante.

Que o fabricante e o FBI pudessem ouvir essas conversas era inaceitável por si só.

-

2016-12

Os brinquedos “inteligente” brinquedos My Friend Cayla e i-Que transmitem conversas de crianças para Nuance Communications, a empresa de reconhecimento de voz com sede nos EUA.

Esses brinquedos também contêm vulnerabilidades de segurança importantes; Os crackers podem controlar remotamente os brinquedos com um telefone celular. Isso permitiria aos crackers ouvir a fala de uma criança e até falar para os próprios brinquedos.

-

2015-02

Barbie vai espionar crianças e adultos.

Drones

(#SpywareInDrones)-

2017-08

Enquanto você usa um drone da DJI para bisbilhotar outras pessoas, DJI está, em muitos casos, bisbilhotando você.

Outros appliances

(#SpywareAtHome)-

2020-09

Muitos empregadores estão usando software não livre, incluindo software de videoconferência, para vigiar e monitorar a equipe que trabalha em casa. Se o programa informar se você está “ativo” isso é, na verdade, um recurso de vigilância malicioso.

-

2020-08

O Google Nest está assumindo o ADT. O Google enviou uma atualização de software para seus alto-falantes usando seu backdoor que escuta coisas como alarmes de fumaça e notifica seu telefone de que um alarme está acontecendo. Isso significa que os dispositivos agora ouvem mais do que apenas as palavras de ativação. O Google diz que a atualização do software foi enviada prematuramente e por acidente e que estava planejando divulgar esse novo recurso e oferecê-lo aos clientes que pagam por ele.

-

2020-06

“Bossware” é um malware que os chefes coagem os funcionários a instalar em seus próprios computadores, para que os chefes possam espioná-los.

Isso mostra por que exigir o “consentimento” não é uma base adequada para proteger a privacidade digital. O patrão pode coagir a maioria dos trabalhadores a consentir em quase qualquer coisa, até mesmo na provável exposição a doenças contagiosas que podem ser fatais. Softwares como esse deveriam ser ilegais e os patrões que os exigem deveriam ser processados por eles.

-

2019-11

O Amazon Ring amarrado à Internet tinha uma vulnerabilidade de segurança que permitia aos invasores acessar a senha de WiFi do usuário e bisbilhotar a casa através de dispositivos de vigilância conectados.

O conhecimento da senha do WiFi não seria suficiente para realizar uma vigilância significativa se os dispositivos implementassem segurança adequada, incluindo criptografia. Mas muitos dispositivos com software privativo não possuem isso. Obviamente, eles também são usados por seus fabricantes para bisbilhotamento.

-

2019-07

Google “Assistente” grava as conversas dos usuários quando não deveria ouvir. Assim, quando um dos subcontratantes do Google divulga mil gravações de voz confidenciais, os usuários foram facilmente identificados a partir dessas gravações.

Como o Google “Assistente” usa software privativo, não há como ver ou controlar o que ele grava ou envia.

Em vez de tentar controlar melhor o uso de gravações, o Google não deve gravar ou ouvir a voz da pessoa. Deve receber apenas comandos que o usuário deseja enviar para algum serviço do Google.

-

2019-05

Amazon Alexa coleta muito mais informações dos usuários do que o necessário para seu funcionamento correto (hora, local, gravações feitas sem uma solicitação legítima) e as envia para os servidores da Amazon, que os armazenam indefinidamente. Pior ainda, a Amazon encaminha para empresas terceirizadas. Assim, mesmo que os usuários solicitem a exclusão de seus dados dos servidores da Amazon, os dados permanecem em outros servidores, onde eles podem ser acessados por empresas de publicidade e agências governamentais. Em outras palavras, excluir as informações coletadas não cancela o erro de coletá-las.

Os dados coletados por dispositivos como o termostato Nest, as luzes conectadas a Philips Hue, o abridor de garagem Chamberlain MyQ e os alto-falantes da Sonos também são armazenados por mais tempo do que o necessário nos servidores aos quais os dispositivos estão ligados. Além disso, eles são disponibilizados para a Alexa. Como resultado, a Amazon tem uma imagem muito precisa da vida dos usuários em casa, não apenas no presente, mas no passado (e, quem sabe, no futuro também?)

-

2019-04

Alguns dos comandos dos usuários para o serviço da Alexa são gravados para que os funcionários da Amazon ouçam. Os assistentes de voz do Google e da Apple fazem coisas semelhantes.

Uma fração da equipe de atendimento da Alexa tem acesso a locais e outros dados pessoais.

Como o programa cliente não é livre, e o processamento de dados é feito “na nuvem” (uma maneira tranquilizadora de dizer “não vamos lhe dizer como e onde é feito”), os usuários não têm como saber o que acontece com as gravações, a menos que espiões humanos quebrem seus acordos de não divulgação.

-

2019-02

Os cartuchos de “assinatura de tinta” têm DRM que se comunica constantemente com os servidores HP para garantir que o usuário ainda esteja pagando pela assinatura e não imprima mais páginas do que o pago.

Mesmo que o programa de assinatura de tinta possa ser mais barato em alguns casos específicos, ela espiona os usuários e envolve restrições totalmente inaceitáveis no uso de cartuchos de tinta que, de outra forma, estariam funcionando.

-

2018-08

Os crackers encontraram uma maneira de quebrar a segurança de um dispositivo da Amazon e transformá-lo em um dispositivo de escuta para eles.

Foi muito difícil para eles fazerem isso. O trabalho seria muito mais fácil para a Amazon. E se algum governo, como a China ou os Estados Unidos, dissesse à Amazon para fazer isso, ou parar de vender o produto naquele país, você acha que a Amazon teria fibra moral para dizer não?

(Estes crackers são provavelmente hackers também, mas, por favor, não use “hacking” como sinônimo “quebra de segurança”.)

-

2018-04

Uma empresa de seguro médico oferece uma escova de dentes eletrônica grátis que bisbilhota o usuário, enviando dados de uso pela Internet.

-

2017-06

Muitos produtos “inteligente” são projetados para ouvir todos em casa, a todo momento.

A prática tecnológica de hoje não inclui nenhuma maneira de fazer um dispositivo que pode obedecer aos seus comandos de voz sem potencialmente espionar você. Mesmo se estiver sem ar, pode estar guardando registros sobre você para exame posterior.

-

2014-07

Termostatos do Nest enviam muitos dados sobre o usuário.

-

2013-10

Computadores alugados foram programados para espionar seus locatários.

Tecnologias vestíveis

(#SpywareOnWearables)-

2018-07

As roupas da Tommy Hilfiger vão monitorar a frequência com que as pessoas as usam.

Isso vai ensinar o povo-gado a achar normal que as empresas monitorem todos os aspectos do que fazem.

Relógios “inteligentes”

-

2020-09

Relógios com capacidade para acesso à Internet com software privativo são malware, violando a privacidade das pessoas (especialmente das crianças). Além disso, eles têm muitas falhas de segurança. Eles permitem que invasores de segurança (e pessoas não autorizadas) acessem o relógio.

Assim, pessoas mal-intencionadas não autorizadas podem interceptar comunicações entre pais e filhos e falsificar mensagens de e para o relógio, possivelmente colocando a criança em perigo.

(Note que este artigo usa indevidamente a palavra “hackers” para significar “crackers”.)

-

2016-03

Um “relógio inteligente” muito barato vem com um aplicativo Android que se conecta a um site não identificado na China.

O artigo diz que isso é um backdoor, mas isso pode ser um mal-entendido. No entanto, é certamente vigilância, pelo menos.

-

2014-07

Um relógio “inteligente” da LG foi projetado para relatar sua localização a outra pessoa e também transmitir conversas.

Veículos

(#SpywareInVehicles)-

2021-05

A Ford está planejando forçar anúncios sobre motoristas de carros, com a possibilidade de o dono pagar a mais para desligá-los. O sistema provavelmente também impõe vigilância aos motoristas.

-

2020-08

Os novos carros da Toyota farão upload de dados para a AWS para ajudar a criar prêmios de seguro personalizados com base no comportamento do motorista.

Antes de comprar um carro “conectado”, certifique-se de desconectar a antena de celular e a antena de GPS dele. Se você deseja navegação GPS, obtenha um navegador separado que executa software livre e funciona com Open Street Map.

-

2019-12

Agora, a maioria dos carros modernos registram e enviam vários tipos de dados ao fabricante. Para o usuário, o acesso aos dados é quase impossível, pois envolve estudar o código do computador do carro, que está sempre oculto e funcionando com software privativo.

-

2019-03

Os carros da Tesla coletam muitos dados pessoais e, quando eles vão para um ferro velho, os dados pessoais do motorista vai com eles.

-

2019-02

O recurso FordPass Connect de alguns veículos da Ford tem acesso quase completo à rede interna dos carros. Ele está constantemente conectado à rede de telefonia celular e envia à Ford uma grande quantidade de dados, incluindo a localização do carro. Esse recurso funciona mesmo quando a chave de ignição é removida e os usuários relatam que não podem desativá-lo.

Se você possui um desses carros, conseguiu quebrar a conectividade desconectando o modem celular ou envolvendo a antena em papel alumínio?

-

2018-11

Na China, é obrigatório que os carros elétricos sejam equipados com um terminal que transfira dados técnicos, incluindo localização de carros, para uma plataforma administrada pelo governo. Na prática, os fabricantes coletam esses dados como parte de sua própria espionagem e os encaminham para a plataforma administrada pelo governo.

-

2018-10

A GM rastreou as escolhas de programas de rádio em seus carros “conectados”, minuto a minuto.

A GM não obteve o consentimento dos usuários, mas poderia ter conseguido isso facilmente ao entrar no contrato que os usuários assinam para algum serviço digital ou outro. Um requisito para consentimento não é efetivamente nenhuma proteção.

Os carros também podem coletar muitos outros dados: escutando você, observando você, seguindo seus movimentos, rastreando os celulares dos passageiros. Toda coleta de dados deve ser proibida.

Mas se você realmente quiser estar seguro, devemos nos certificar de que o hardware do carro não pode coletar nenhum desses dados, ou que o software é livre, por isso sabemos que ele não coletará nenhum desses dados.

-

2017-11

Aplicativos de direção com tecnologia de IA podem rastrear todos os seus movimentos.

-

2016-07

Carros computadorizados com software não livre são dispositivos de bisbilhotamento.

-

2016-02

O Nissan Leaf possui um modem de telefone celular integrado que permite efetivamente que qualquer pessoa acesse seus computadores remotamente e faça alterações em várias configurações.

Isso é fácil de fazer porque o sistema não possui autenticação quando acessado através do modem. No entanto, mesmo que solicitasse autenticação, você não poderia ter certeza de que a Nissan não tem acesso. O software do carro é privativo, o que significa que exige fé cega de seus usuários.

Mesmo que ninguém se conecte ao carro remotamente, o modem do celular permite que a companhia telefônica rastreie os movimentos do carro o tempo todo; no entanto, é possível remover fisicamente o modem do telefone celular.

-

2013-06

Carros da Tesla permitem que a empresa extraia dados remotamente e determine a localização do carro a qualquer momento. (Consulte a Seção 2, parágrafos b e c da declaração de privacidade.) A empresa diz que não armazena essas informações, mas se o estado ordena que ela obtenha os dados e os entregue, o estado pode armazená-los.

-

2013-03

Software privativo em carros registra informações sobre os movimentos dos motoristas, que é disponibilizado a montadoras, seguradoras e outros.

O caso dos sistemas de cobrança de pedágio, mencionado neste artigo, não é realmente uma questão de vigilância privativa. Esses sistemas são uma invasão de privacidade intolerável e devem ser substituídos por sistemas de pagamento anônimos, mas a invasão não é feita por malware. Os outros casos mencionados são feitos por malware privativo no carro.

Realidade virtual

(#SpywareInVR)-

2020-08

Os headsets Oculus exigem que os usuários identifiquem para o Facebook. Isso dará ao Facebook liberdade para bisbilhotar os usuários Oculus de forma generalizada.

-

2016-12

Um equipamento de realidade virtual (VR), medindo cada movimento leve, cria o potencial para a vigilância mais íntima de todos os tempos. Tudo o que é preciso para tornar este potencial real é um software tão malicioso quanto muitos outros programas listados nesta página.

Você pode apostar que o Facebook implementará a vigilância máxima possível nos dispositivos Oculus Rift. A moral é: nunca confie em um sistema de realidade virtual com software não livre.

Spyware na web

(#SpywareOnTheWeb)Além disso, muitos sites espionam seus visitantes. Os sites não são programas, portanto, não faz sentido chamá-los de “livres“ ou “privativos”, mas a vigilância é um abuso da mesma forma.

-

2019-04

A partir de abril de 2019, não é mais possível desativar uma característica indesejável de rastreamento sem escrúpulos que denuncia usuários quando eles seguem links de ping no Apple Safari, Google Chrome, Opera, Microsoft Edge e também no Microsoft Edge que será baseado no Chromium.

-

2019-01

Até 2015, qualquer tweet que listasse uma tag geográfica enviou a localização precisa do GPS para o servidor do Twitter. Ainda contém essas localizações GPS.

-

2018-05

O programa Storyful espia os repórteres que o usam.

-

2017-01

Quando uma página usa Disqus para comentários, o software privativo Disqus carrega um pacote de software do Facebook no navegador de cada visitante anônimo da página e disponibiliza a URL da página para o Facebook.

-

2016-12

Vendas online, com rastreamento e vigilância de clientes, permite que as empresas mostrem preços diferentes para diferentes pessoas. A maior parte do rastreamento é feita gravando as interações com os servidores, mas o software privativo contribui.

-

2014-05

O Microsoft SkyDrive permite que a NSA examine diretamente os dados dos usuários.

-

2012-10