Conectar-se de forma privada a um registro de contêiner do Azure usando o Link Privado do Azure

Limite o acesso a um registro atribuindo endereços IP privados de rede virtual aos pontos de extremidade do registro usando o Link Privado do Azure. O tráfego de rede entre os clientes na rede virtual e os pontos de extremidade privados do registro atravessa a rede virtual e um link privado na rede de backbone da Microsoft, eliminando a exposição da Internet pública. O link privado também habilita o acesso de registro privado do local por meio do emparelhamento privado do Azure ExpressRoute ou de um Gateway de VPN.

Você pode definir as configurações de DNS para os pontos de extremidade privado do registro, para que as configurações sejam resolvidas no endereço IP privado alocado do registro. Com a configuração de DNS, clientes e serviços na rede podem continuar acessando o registro no nome de domínio totalmente qualificado do registro, como myregistry.azurecr.io.

Este artigo mostra como configurar um ponto de extremidade privado para seu registro usando o portal do Azure (recomendado) ou a CLI do Azure. Esse recurso está disponível na camada de serviço Premium do registro de contêiner. Para obter informações sobre os limites e as camadas de serviço do registro, confira Camadas do Registro de Contêiner do Azure.

Importante

Algumas funcionalidades podem estar indisponíveis ou exigir configurações adicionais em um registro de contêiner que restrinja o acesso a pontos de extremidade privados, sub-redes selecionadas ou endereços IP.

- Quando o acesso à rede pública para um registro está desabilitado, o acesso ao registro por determinados serviços confiáveis, incluindo a Central de Segurança do Azure, requer a habilitação de uma configuração de rede para ignorar as regras de rede.

- Depois que o acesso à rede pública é desabilitado, as instâncias de alguns serviços do Azure, incluindo o Azure DevOps Services, atualmente não conseguem acessar o registro de contêiner.

- No momento, não há suporte para pontos de extremidade privados com agentes gerenciados do Azure DevOps. Você precisará usar um agente auto-hospedado com linha de visão de rede para o ponto de extremidade privado.

- Se o registro tiver um ponto de extremidade privado aprovado e o acesso à rede pública estiver desabilitado, os repositórios e as marcas não poderão ser listados fora da rede virtual usando o portal do Azure, o CLI do Azure ou outras ferramentas.

Observação

A partir de outubro de 2021, novos registros de contêiner permitem um máximo de 200 pontos de extremidade privados. Os registros criados anteriormente permitem um máximo de 10 pontos de extremidade privados. Use o comando az acr show-usage para ver o limite do registro. Abra um tíquete de suporte se para aumentar o limite para 200 pontos de extremidade privados.

Pré-requisitos

- Uma rede virtual e uma sub-rede para configurar o ponto de extremidade privado. Se necessário, crie uma nova rede e sub-rede virtuais.

- Para teste, é recomendável configurar uma VM na rede virtual. Para ver as etapas para criar uma máquina virtual de teste para acessar o registro, consulte Criar uma máquina virtual habilitada para Docker.

- Para usar as etapas da CLI do Azure neste artigo, recomendamos a CLI do Azure versão 2.6.0 ou posterior. Se você precisa instalar ou atualizar, consulte Instalar a CLI do Azure. Ou executá-la no Azure Cloud Shell.

- Se ainda não tiver um registro de contêiner, crie um (precisa da camada Premium) e importe uma amostra de imagem pública, como

mcr.microsoft.com/hello-worlddo Microsoft Container Registry. Por exemplo, use o portal do Azure ou a CLI do Azure para criar um registro.

Registrar um provedor de recursos do registro do contêiner

Para configurar o acesso ao registro usando um link privado em outra assinatura ou locatário do Azure, você precisará registrar o provedor de recursos para o Registro de Contêiner do Azure nessa assinatura. Use o portal do Azure, a CLI do Azure ou outras ferramentas.

Exemplo:

az account set --subscription <Name or ID of subscription of private link>

az provider register --namespace Microsoft.ContainerRegistry

Configurar o ponto de extremidade privado – portal (recomendado)

Configure um ponto de extremidade privado ao criar um registro, ou adicione um ponto de extremidade privado a um registro existente.

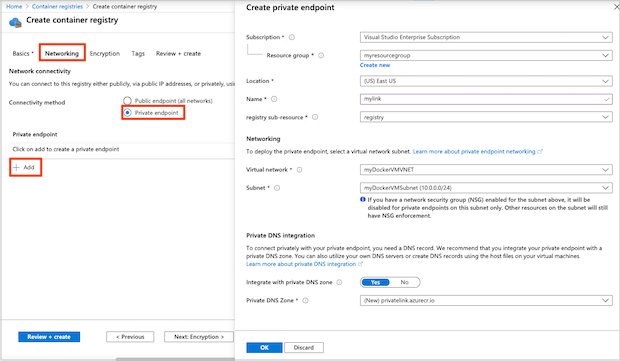

Criar um ponto de extremidade privado - Novo registro

Ao criar um registro no portal, na guia Noções básicas, em SKU, selecione Premium.

Selecione a guia Rede.

Em Conectividade de rede, selecione Ponto de extremidade privado>+ Adicionar.

Insira ou selecione as seguintes informações:

Configuração Valor Subscription Selecione sua assinatura. Resource group Insira o nome de um grupo existente ou crie um novo. Nome Insira um nome exclusivo. Sub-recurso do registro Selecione registro Rede Rede virtual Selecione a rede virtual para o ponto de extremidade privado. Exemplo: myDockerVMVNET. Sub-rede Selecione a sub-rede para o ponto de extremidade privado. Exemplo: myDockerVMSubnet. Integração de DNS privado Integrar com a zona DNS privado Selecione Sim na barra superior. Zona DNS privado Selecione (Novo) privatelink.azurecr.io Defina as configuração restantes de registro e depois selecione Revisar + criar.

Seu link privado agora está configurado e pronto para uso.

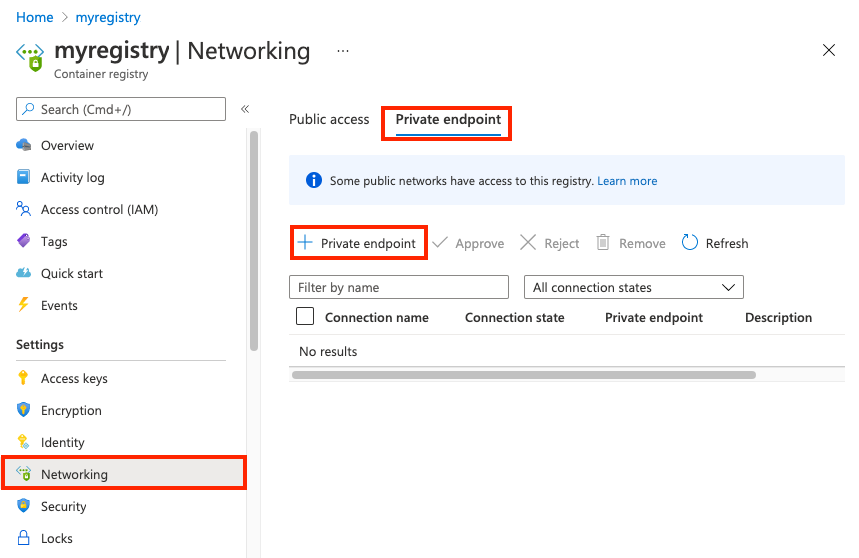

Criar um ponto de extremidade privado - Registro existente

No portal, navegue até o registro de contêiner.

Em Configurações, selecione Rede.

Na guia Pontos de extremidade privados, selecione + Ponto de extremidade privado.

Na guia Noções básicas, insira ou selecione as informações a seguir:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura. Resource group Insira o nome de um grupo existente ou crie um novo. Detalhes da instância Nome Insira um nome. Região Selecione uma região. Selecione Avançar: Recurso.

Insira ou selecione as seguintes informações:

Configuração Valor Método de conexão Neste exemplo, selecione Conectar-se a um recurso do Azure em meu diretório. Subscription Selecione sua assinatura. Tipo de recurso Selecione Microsoft.ContainerRegistry/registries. Recurso Selecione o nome do registro Sub-recurso de destino Selecione registro Selecione Avançar: configuração.

Insira ou selecione as informações:

Setting Valor Rede Rede virtual Selecionar a rede virtual para o ponto de extremidade privado Sub-rede Selecionar a sub-rede para o ponto de extremidade privado Integração de DNS privado Integrar com a zona DNS privado Selecione Sim na barra superior. Zona DNS privado Selecione (Novo) privatelink.azurecr.io Selecione Examinar + criar. Você é levado até a página Examinar + criar, na qual o Azure valida sua configuração.

Quando vir a mensagem Validação aprovada, selecione Criar.

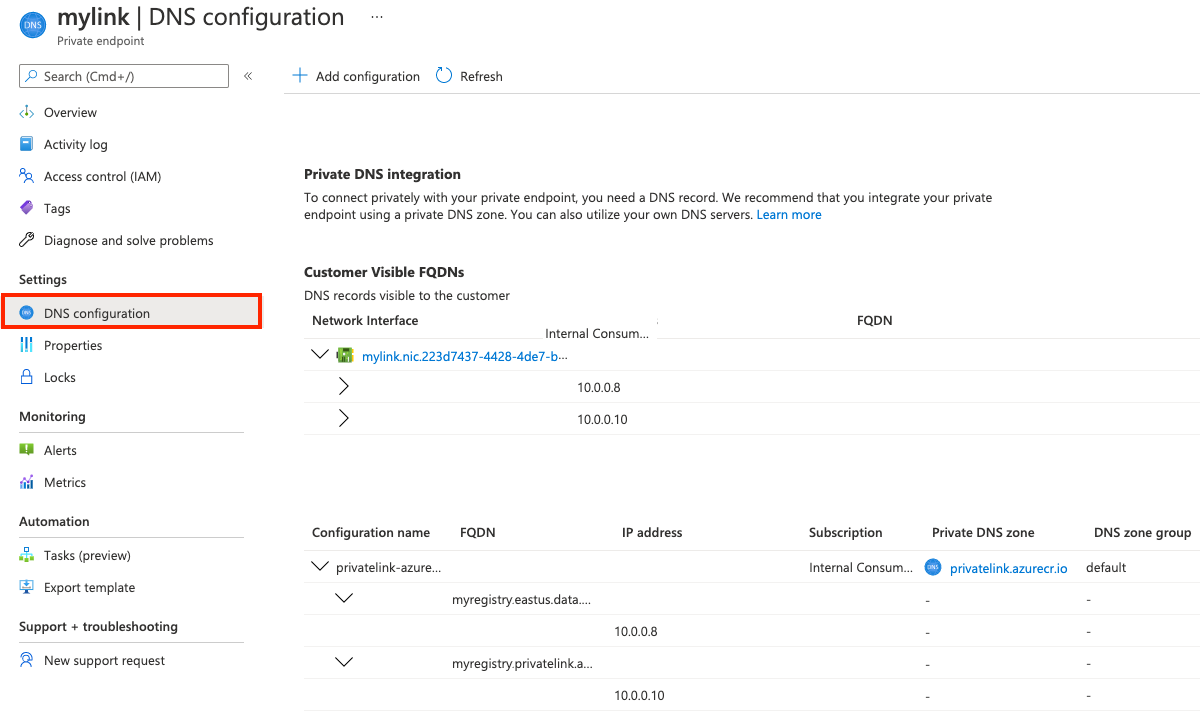

Confirmar configuração do ponto de extremidade

Depois que o ponto de extremidade privado for criado, as configurações de DNS na zona privada aparecerão com as configuraçõesPontos de extremidade privado no portal:

- No portal, navegue até o registro de contêiner e selecione Configurações > Rede.

- Na guia Ponto de extremidade privado, selecione o ponto de extremidade privado criado.

- Sincronizar a configuração de DNS.

- Revise as configurações de link e as configurações personalizadas de DNS.

Configurar pontos de extremidade privados - CLI

Os exemplos da CLI do Azure neste artigo usam as seguintes variáveis de ambiente. Você precisará dos nomes de um registro de contêiner existente, rede virtual e sub-rede para configurar um ponto de extremidade privado. Substitua os valores apropriados para o seu ambiente. Todos os exemplos são formatados para o shell Bash:

REGISTRY_NAME=<container-registry-name>

REGISTRY_LOCATION=<container-registry-location> # Azure region such as westeurope where registry created

RESOURCE_GROUP=<resource-group-name> # Resource group for your existing virtual network and subnet

NETWORK_NAME=<virtual-network-name>

SUBNET_NAME=<subnet-name>

Desabilitar políticas de rede na sub-rede

Desabilite as políticas de rede, como grupos de segurança de rede na sub-rede para o ponto de extremidade privado. Atualize a configuração de sub-rede com az network vnet subnet update:

az network vnet subnet update \

--name $SUBNET_NAME \

--vnet-name $NETWORK_NAME \

--resource-group $RESOURCE_GROUP \

--disable-private-endpoint-network-policies

Configurar a zona DNS privada

Crie uma zona DNS do Azure privada para o domínio privado de registro de contêiner do Azure. Mais à frente, você criará registros DNS para seu domínio de registro nesta zona DNS. Para saber mais, confira Opções de configuração de DNS, posteriormente neste artigo.

Para usar uma zona privada para substituir a resolução DNS padrão para o registro de contêiner do Azure, a zona deve ser nomeada como privatelink.azurecr.io. Execute o comando az network private-dns zone create a seguir para criar a zona privada:

az network private-dns zone create \

--resource-group $RESOURCE_GROUP \

--name "privatelink.azurecr.io"

Criar um link de associação

Execute az network private-dns link vnet create para associar sua zona privada à rede virtual. Este exemplo cria um link chamado myDNSLink.

az network private-dns link vnet create \

--resource-group $RESOURCE_GROUP \

--zone-name "privatelink.azurecr.io" \

--name MyDNSLink \

--virtual-network $NETWORK_NAME \

--registration-enabled false

Criar um ponto de extremidade de registro privado

Nesta seção, crie o ponto de extremidade privado do registro na rede virtual. Primeiro, obtenha a ID de recurso do registro:

REGISTRY_ID=$(az acr show --name $REGISTRY_NAME \

--query 'id' --output tsv)

Execute o comando az network private-endpoint create para criar o ponto de extremidade privado do registro.

O exemplo a seguir cria o ponto de extremidade myPrivateEndpoint e a conexão de serviço myConnection. Para especificar um recurso de registro de contêiner para o ponto de extremidade, passe --group-ids registry:

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--vnet-name $NETWORK_NAME \

--subnet $SUBNET_NAME \

--private-connection-resource-id $REGISTRY_ID \

--group-ids registry \

--connection-name myConnection

Obter configuração da IP do ponto de extremidade

Para configurar os registros DNS, obtenha a configuração de IP do ponto de extremidade privado. Neste exemplo, estão associados à interface de rede do ponto de extremidade privado dois endereços IP privados para o registro do contêiner: um para o próprio registro e um para o ponto de extremidade de dados do registro. Se o registro for replicado geograficamente, um endereço IP adicional será associado a cada réplica.

Primeiro, execute az network private-endpoint show para consultar o ponto de extremidade privado da ID do adaptador de rede:

NETWORK_INTERFACE_ID=$(az network private-endpoint show \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--query 'networkInterfaces[0].id' \

--output tsv)

Os comandos az network nic show a seguir obtêm os endereços IP privados e FQDNs para o registro de contêiner e o ponto de extremidade de dados do registro:

REGISTRY_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateIPAddress" \

--output tsv)

DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateIPAddress" \

--output tsv)

# An FQDN is associated with each IP address in the IP configurations

REGISTRY_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateLinkConnectionProperties.fqdns" \

--output tsv)

DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Pontos de extremidade adicionais para replicações geográficas

Se o registro tiver replicação geográfica, consulte o ponto de extremidade de dados adicional para cada réplica de registro. Por exemplo, na região eastus:

REPLICA_LOCATION=eastus

GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateIPAddress" \

--output tsv)

GEO_REPLICA_DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Uma vez adicionada uma nova replicação geográfica, uma conexão de ponto de extremidade privado é definida como pendente. Para aprovar uma conexão de ponto de extremidade privado configurada manualmente, execute o comando az acr private-endpoint-connection approve.

Criar registros DNS na zona privada

Os comandos a seguir criam registros DNS na zona privada para o ponto de extremidade do registro e seu ponto de extremidade de dados. Por exemplo, se houver um registro com nome myregistry na região westeurope, os nomes de ponto de extremidade serão myregistry.azurecr.io e myregistry.westeurope.data.azurecr.io.

Primeiro, execute az network private-dns record-set a create para criar conjuntos de registros A vazios para o ponto de extremidade do registro e o ponto de extremidade de dados:

az network private-dns record-set a create \

--name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

# Specify registry region in data endpoint name

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

Execute o comando az network private-dns record-set a add-record para criar registros A para o ponto de extremidade do registro e o ponto de extremidade de dados:

az network private-dns record-set a add-record \

--record-set-name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $REGISTRY_PRIVATE_IP

# Specify registry region in data endpoint name

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $DATA_ENDPOINT_PRIVATE_IP

Registros adicionais para replicações geográficas

Se o registro tiver replicação geográfica, crie configurações DNS adicionais para cada réplica. Continuando o exemplo na região eastus:

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP

O link privado agora está configurado e pronto para uso.

Desabilitar o acesso público

Em muitos cenários, desabilite o acesso ao registro de redes públicas. Essa configuração impede que clientes fora da rede virtual atinjam os pontos de extremidade do registro.

Desabilitar o acesso público – portal

- No portal, navegue até o registro de contêiner e selecione Configurações > Rede.

- Na guia Acesso público, em Permitir acesso da rede pública, selecione Desabilitado. Em seguida, selecione Salvar.

Desabilitar o acesso público – CLI

Observação

Se o acesso público estiver desabilitado, os comandos az acr build não funcionarão mais.

Para desabilitar o acesso público usando ao CLI do Azure, execute az acr update e defina --public-network-enabled como false.

az acr update --name $REGISTRY_NAME --public-network-enabled false

Executar o az acr build com o ponto de extremidade privado e o registro privado

Observação

Depois que você desabilitar aqui o acesso à rede pública, os comandos az acr build não funcionarão mais.

A menos que você esteja utilizando pools de agentes dedicados, normalmente é necessário utilizar os IPs públicos. As tarefas reservam um conjunto de IPs públicos em cada região para solicitações de saída. Se necessário, temos a opção de adicionar esses IPs à lista de permissões do firewall para comunicação direta.O comando az acr build usa o mesmo conjunto de IPs que as tarefas.

Considere as opções a seguir para executar o az acr build com êxito.

- Atribua um pool de agentes dedicado.

- Se o pool de agentes não estiver disponível na região, adicione o IPv4 da marca de serviço do Registro de Contêiner do Azure regional às regras de acesso do firewall. As tarefas reservam um conjunto de IPs públicos em cada região (também conhecido como marca de serviço AzureContainerRegistry) para solicitações de saída. Você pode optar por adicionar os IPs na lista de permissões de firewall.

- Crie uma tarefa do ACR com uma identidade gerenciada e habilite serviços confiáveis para acessar o ACR restrito da rede.

Desabilitar o acesso a um registro de contêiner usando um ponto de extremidade de serviço

Importante

O registro de contêiner não dá suporte à habilitação de recursos de link privado e de ponto de extremidade de serviço configurados de uma rede virtual.

Depois que o registro tiver o acesso público desabilitado e o link privado configurado, você poderá desabilitar o acesso do ponto de extremidade de serviço a um registro de contêiner de uma rede virtual removendo as regras de rede virtual.

- Execute o comando

az acr network-rule listpara listar as regras de rede existentes. - Execute o comando

az acr network-rule removepara remover a regra de rede.

Validar conexão de link privado

Você deve validar se os recursos dentro da sub-rede do ponto de extremidade privado se conectam ao registro por meio de um endereço IP privado e têm a integração de zona DNS privada correta.

Para validar a conexão de link privado, conecte à máquina virtual que você configurou na rede virtual.

Execute um utilitário como nslookup ou dig para pesquisar o endereço IP do registro no link privado. Por exemplo:

dig $REGISTRY_NAME.azurecr.io

O exemplo de saída mostra o endereço IP do registro no espaço de endereço da sub-rede:

[...]

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> myregistry.azurecr.io

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52155

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 65494

;; QUESTION SECTION:

;myregistry.azurecr.io. IN A

;; ANSWER SECTION:

myregistry.azurecr.io. 1783 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 10 IN A 10.0.0.7

[...]

Compare esse resultado com o endereço IP público na saída dig do mesmo registro em um ponto de extremidade público:

[...]

;; ANSWER SECTION:

myregistry.azurecr.io. 2881 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 2881 IN CNAME xxxx.xx.azcr.io.

xxxx.xx.azcr.io. 300 IN CNAME xxxx-xxx-reg.trafficmanager.net.

xxxx-xxx-reg.trafficmanager.net. 300 IN CNAME xxxx.westeurope.cloudapp.azure.com.

xxxx.westeurope.cloudapp.azure.com. 10 IN A 20.45.122.144

[...]

Operações de registro em link privado

Verifique também se você pode executar operações de registro da máquina virtual na rede. Faça uma conexão SSH com sua máquina virtual e execute az acr login para fazer logon no seu registro. Dependendo da configuração da VM, pode ser necessário usar o prefixo sudo nos comandos a seguir.

az acr login --name $REGISTRY_NAME

Execute operações de registro, como docker pull, para efetuar pull de uma amostra de imagem do registro. Substitua hello-world:v1 por uma imagem e uma marca apropriadas ao registro, prefixado com o nome do servidor de logon do registro (todas as letras minúsculas):

docker pull myregistry.azurecr.io/hello-world:v1

O Docker efetua pull da imagem com êxito para a VM.

Gerenciar conexões de ponto de extremidade privado

Gerencie as conexões de ponto de extremidade privado de um registro usando o portal do Azure ou comandos no grupo de comandos az acr private-endpoint-connection. As operações incluem aprovar, excluir, listar, rejeitar ou mostrar detalhes de conexões de ponto de extremidade privado de um registro.

Por exemplo, para listar as conexões de ponto de extremidade privado, execute o comando az acr private-endpoint-connection list. Por exemplo:

az acr private-endpoint-connection list \

--registry-name $REGISTRY_NAME

Ao configurar uma conexão de ponto de extremidade privado usando o procedimento neste artigo, o registro aceitará automaticamente conexões de clientes e serviços que tenham permissões de RBAC do Azure no registro. Você pode configurar o ponto de extremidade para exigir aprovação manual de conexões. Para informações sobre como aprovar e rejeitar conexões de ponto de extremidade privado, consulte Gerenciar uma conexão de ponto de extremidade privado.

Importante

Atualmente, se você excluir um ponto de extremidade privado de um registro, também pode precisar excluir o link da rede virtual para a zona privada. Se o link não for excluído, você poderá ver um erro semelhante a unresolvable host.

Opções de configuração de DNS

O ponto de extremidade privado neste exemplo se integra a uma zona DNS privada associada a uma rede virtual básica. Essa configuração usa o serviço DNS fornecido pelo Azure diretamente para resolver o FQDN público do registro para seus endereços IP privados na rede virtual.

O link privado dá suporte a cenários de configuração de DNS adicionais que usam a zona privada, incluindo as soluções de DNS personalizadas. Por exemplo, você pode ter uma solução de DNS personalizada implantada na rede virtual ou localmente em uma rede conectada à rede virtual usando um gateway de VPN ou o Azure ExpressRoute.

Para resolver o FQDN público do registro para o endereço IP privado nesses cenários, você precisa configurar um encaminhador no nível do servidor para o serviço DNS do Azure (168.63.129.16). As opções e as etapas de configuração exatas dependem de suas redes e DNS existentes. Para observar exemplos, veja Configuração DNS do ponto de extremidade privado do Azure.

Importante

Se para alta disponibilidade você criou pontos de extremidade privados em várias regiões, recomendamos que você use um grupo de recursos separado em cada região e coloque a rede virtual e a zona DNS privada associada nela. Essa configuração também impede a resolução de DNS imprevisível causada pelo compartilhamento da mesma zona DNS privada.

Configurar manualmente os registros DNS

Para alguns cenários, pode ser necessário configurar manualmente os registros DNS em uma zona privada em vez de usar a zona privada fornecida pelo Azure. Crie registros para cada um dos seguintes pontos de extremidade: o ponto de extremidades do registro, o ponto de extremidade de dados do registro e o ponto de extremidade de dados para qualquer réplica regional adicional. Se todos os registros não estiverem configurados, o registro poderá estar inacessível.

Importante

Se, posteriormente, você adicionar uma nova réplica, será necessário adicionar manualmente um novo registro DNS para o ponto de extremidade de dados nessa região. Por exemplo, se você criar uma réplica de myregistry no local norte da Europa, adicione um registro para myregistry.northeurope.data.azurecr.io.

Os FQDNs e endereços IP privados de que você precisa para criar registros DNS são associados à interface de rede do ponto de extremidade privado. Você pode obter essas informações usando o portal do Azure ou a CLI do Azure.

- No portal, navegue até o ponto de extremidade privado e selecione Configuração de DNS.

- Usando a CLI do Azure, execute o comando az network nic show. Para obter exemplos de comandos, confira Obtenha a configuração de IP do ponto de extremidade, anteriormente neste artigo.

Depois de criar os registros DNS, certifique-se de que os FQDNs do registro resolvam adequadamente para seus respectivos endereços IP privados.

Limpar os recursos

Para limpar seus recursos no portal, navegue até o grupo de recursos. Depois que o grupo de recursos for carregado, clique em Excluir grupo de recursos para remover o grupo de recursos e os recursos armazenados nele.

Se você criou todos os recursos do Azure no mesmo grupo de recursos e não precisa mais deles, é possível excluí-los usando um único comando az group delete:

az group delete --name $RESOURCE_GROUP

Integração com um registro com link privado habilitado

Para efetuar pull do conteúdo de um registro com o link privado habilitado, os clientes devem permitir o acesso ao ponto de extremidade REST do registro, bem como a todos os pontos de extremidade de dados regionais. O proxy ou firewall do cliente deve permitir o acesso a

Ponto de extremidade REST: {REGISTRY_NAME}.azurecr.io pontos de extremidade de dados: {REGISTRY_NAME}.{REGISTRY_LOCATION}.data.azurecr.io

Para um registro com replicação geográfica, configure o acesso ao ponto de extremidade de dados para cada réplica regional.

Você precisa atualizar a configuração de roteamento para o proxy e o firewall do cliente com os pontos de extremidade de dados para lidar com as solicitações de pull com êxito. Um proxy de cliente fornecerá controle de tráfego central para as solicitações de saída. Não é necessário um proxy de cliente para lidar com o tráfego local. Você pode adicionar à seção noProxy para ignorar o proxy. Saiba mais sobre o documento de proxy HTTP para integrar ao AKS.

As solicitações para o servidor de token por conexão de ponto de extremidade privado não exigem a configuração do ponto de extremidade de dados.

Próximas etapas

Para saber mais sobre o Link Privado, consulte a documentação do Link Privado do Azure.

Para verificar as configurações de DNS na rede virtual que roteiam para um ponto de extremidade privado, execute o comando az acr check-health com o parâmetro

--vnet. Para obter mais informações, consulte Verificação da integridade de um registro de contêiner do Azure.Se você precisar configurar regras de acesso do registro por trás de um firewall do cliente, confira Configurar regras para acessar um registro de contêiner do Azure atrás de um firewall.

Solucionar problemas de conectividade do Ponto de Extremidade Privado do Azure.

Se você precisar implantar Instâncias de Contêiner do Azure que possam efetuar pull de imagens de um ACR através de um ponto de extremidade privado, consulte Implantar em Instâncias de Contêiner do Azure a partir do Registro de Contêiner do Azure usando uma identidade gerenciada.